Détecter les vulnérabilités corrigées (CVE) de vos artefacts lors de la construction

Lorsque vous utilisez l'intégration continue pour construire des artefacts dans des projets volumineux, vous pouvez détecter quels artefacts (Jobs Standard, Jobs Big Data, Routes) affectés par les vulnérabilités (Common Vulnerabilities and Exposures, CVE) ont été corrigés depuis la dernière mise à jour du Studio Talend.

- L'option permettant de détecter les vulnérabilités corrigées et de les rapporter dans un fichier est disponible dans org.talend.ci:builder-maven-plugin à partir de la version 8.0.3 (disponible dans la R2022-03). La détection des vulnérabilités corrigées pour les artefacts de Routes est supportée à partir de la version R2022-05.

- L'objectif de cette option est de permettre aux utilisateurs et utilisatrices d'identifier les vulnérabilités pouvant être corrigées par une mise à niveau du Studio Talend. Elle n'est pas conçue pour remplacer un outil tiers recherchant les vulnérabilités dans les bibliothèques de Jobs du Studio Talend.

Limitations techniques :

- Les vulnérabilités pour les JAR utilisés par le Studio Talend mais par aucun composant ne peuvent être détectées.

- Les vulnérabilités pour les artefacts construits en tant que bundle OSGi (OSGI Bundle) ou Microservice dans le rapport ne sont pas exactes.

Construire le rapport de vulnérabilités

Voici un exemple de commande permettant de construire une liste d'artefacts affectés par les vulnérabilités. Cette commande peut être exécutée avant ou après génération des fichiers POM des artefacts de votre projet.

# To generate a report file listing all CVEs

mvn org.talend.ci:builder-maven-plugin:8.0.3:detectCVE

-Dgeneration.type=local

-Dproduct.path=/home/talend/talend_studio

-Dlicense.path=/home/talend/talend_studio/license

-Dproduct.path=/home/talend/talend_studio/commandline/Talend-Studio-YYYYMMDD_1234-V8.0.X/

<!-- This parameter is only supported and needed for users with Talend Studio 8.0.1 R2024-04 or lower

-Dtalend.studio.p2.base=https://update.talend.com/Studio/8/base -->

-Dtalend.studio.p2.update=https://update.talend.com/Studio/8/updates/R2022-03

-Dworkspace=/home/talend/talend_studio/CI/workspace

-DcveReportFilePath=/home/talend/talend_studio/CI/cvereport.csv

-s /home/talend/talend_studio/maven_user_settings.xml

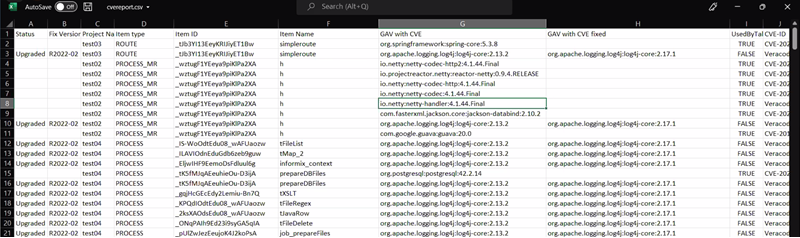

Analyser le rapport de vulnérabilités

| Nom de la colonne | Définition |

|---|---|

| Statut | Peut être :

|

| Fix Version | Version de mise à jour dans laquelle les vulnérabilités ont été corrigées. Exemple : R2022-03 |

| Nom du projet | Nom du projet affecté par les vulnérabilités. Exemple : CI_PROJECT |

| Item type (Type d'élément) | Type de l'artefact affecté par les vulnérabilités. Exemple : PROCESS |

| Item ID | Identifiant de l'artefact affecté par les vulnérabilités. Exemple : _GXOmQFizEeiOq-rLS_Z-8g |

| Item Name | Nom de l'artefact affecté par les vulnérabilités. Exemple : MyVeryComplexJob |

| GAV with CVE | Le Groupe, l'Artefact et la Version Maven (GAV) du JAR ayant des vulnérabilités non résolues. Exemple : org.apache.logging.log4j:log4j-core:2.13.2 |

| GAV with CVE mitigated | Le Groupe, l'Artefact et la Version Maven (GAV) du JAR ayant des vulnérabilités corrigées. Exemple : org.apache.logging.log4j:log4j-core:2.17.1 |

| UsedByTalendComponent | Peut être :

|

| CVE-ID | Identifiant des vulnérabilités. Si indisponible, vous obtenez CVE-NOT_DISCLOSED. Exemple : CVE-2021-44228 |

| CVSS | La note CVSS (Common Vulnerability Scoring System, Système d'évaluation de la criticité des vulnérabilités) évalue la sévérité des vulnérabilités de sécurité dans les logiciels. La note peut être comprise entre 0.0 et 10.0, 10.0 représentant une sévérité maximale. Pour plus d'informations concernant CVSS, consultez https://nvd.nist.gov/vuln-metrics/cvss. |

| Component Names | Nom du composant affecté par les vulnérabilités. Il peut être un nom technique utilisé pour la génération de code, ou peut être studio s'il affecte le Studio Talend en entier. |

| Comment | Commentaires supplémentaires. |

Indiquer la version de mise à jour du Studio Talend depuis laquelle construire la liste des vulnérabilités

Voici un exemple de commande pour construire la liste des vulnérabilités corrigées détectées depuis la version R2022-05 :

# To generate a report file listing all fixed CVEs detected from R2022-05

mvn org.talend.ci:builder-maven-plugin:8.0.3:detectCVE

-Dgeneration.type=local

-Dlicense.path=/home/talend/talend_studio/license

-Dproduct.path=/home/talend/talend_studio/commandline/Talend-Studio-YYYYMMDD_1234-V8.0.3/

<!-- This parameter is only supported and needed for users with Talend Studio 8.0.1 R2024-04 or lower

-Dtalend.studio.p2.base=https://update.talend.com/Studio/8/base -->

-Dtalend.studio.p2.update=https://update.talend.com/Studio/8/updates/R2022-05

-DfromVersion=R2022-05

-DcveReportFilePath=/home/talend/talend_studio/CI/cvereport.csv

-s /home/talend/talend_studio/maven_user_settings.xmlCette page vous a-t-elle aidé ?

Si vous rencontrez des problèmes sur cette page ou dans son contenu – une faute de frappe, une étape manquante ou une erreur technique – dites-nous comment nous améliorer !